Penetration Test Untuk Melihat Kerentanan Website

Muhamad Sultonan Nashiro

Summary

Pada tugas akhir ini, berisi hasil dari audit keamanan yang dilakukan pada situs web bisa.kitchen dan Audit ini bertujuan untuk mengidentifikasi kerentanan dan memberikan rekomendasi untuk mitigasi.

Description

Pada tugas akhir ini, berisi hasil dari audit keamanan yang dilakukan pada situs web bisa.kitchen yang dilakukan pada 06 Juni 2024 pada tugas cyber security. Audit ini bertujuan untuk mengidentifikasi kerentanan dan memberikan rekomendasi untuk mitigasi.

A. Deskripsi situs

Nama Situs: bisa.kitchen URL: http://bisa.kitchen

B. Metodologi

- Pengumpulan Informasi

- Pemindaian Kerentanan

- Analisis Kerentanan

- Rekomendasi Perbaikan

C. Alat yang digunakan

- OWASP ZAP

D. Fungsi OWASP ZAP yang digunakan:

- Memindai permintaan web secarapasif

- Menggunakan daftar kamus untukmencari file dan folder di server web

- Menggunakan perayap untuk mengidentifikasi struktur situs dan mengambilsemua tautan dan URL

- Mencegat, menampilkan, memodifikasi, dan meneruskan permintaan web antara browser dan aplikasi web

E. Temuan Kerentanan

1. Cloud Metadata Potentially Exposed Info : Potensi paparan metadata cloud yang bisa mengungkapkan informasi sensitif.

Solusi : Rekomendasi: Pastikan akses ke metadata dibatasi pada server yang menggunakan layanan cloud.

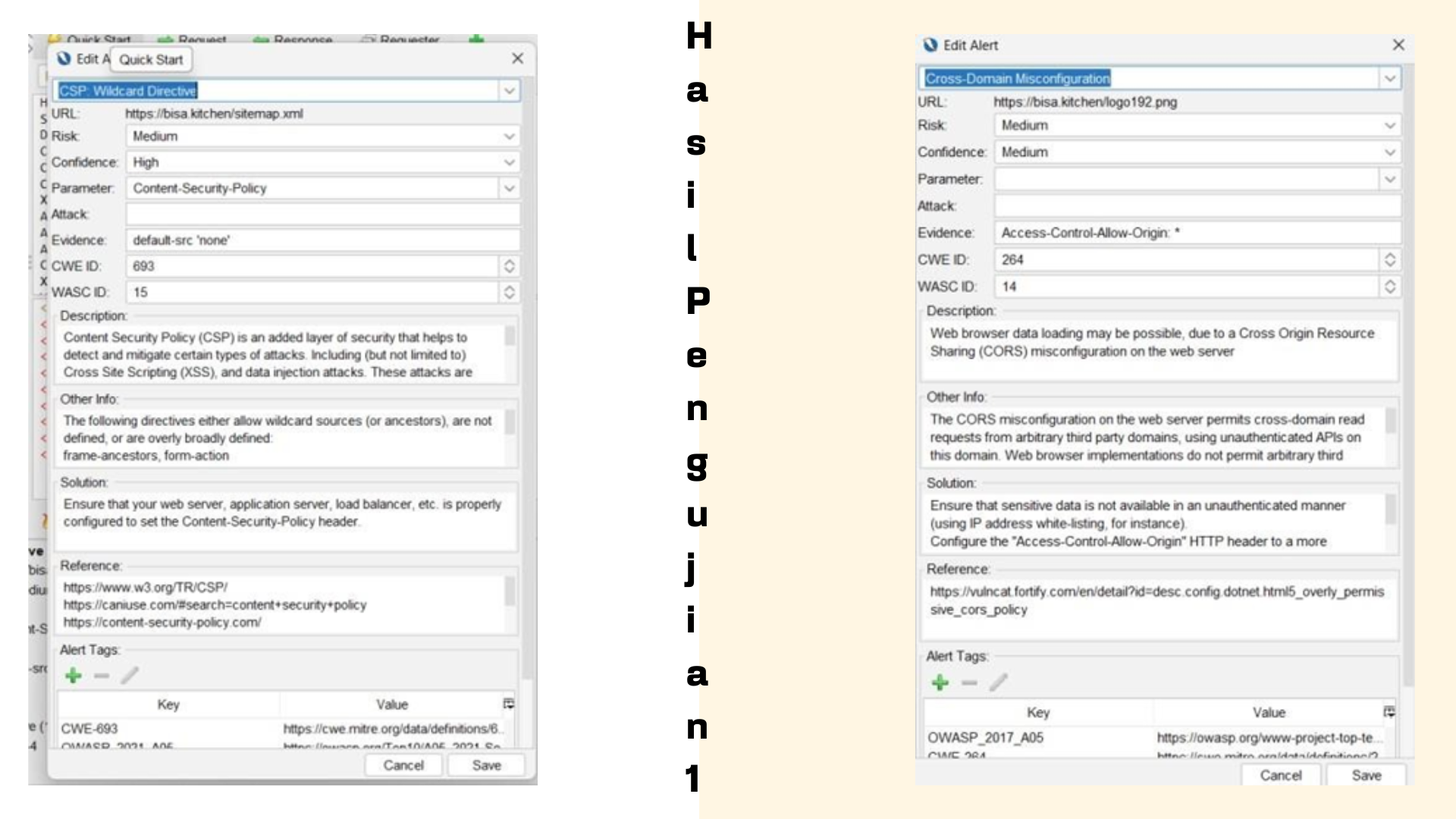

2. CSP : Wildcard Directive

Info : Arahan berikut mengizinkan sumber karakter pengganti (atau leluhur), tidak ditentukan, atau ditentukan secara terlalu luas: kerangka-nenek moyang, bentuk-aksi

Solusi : Pastikan server web, server aplikasi, penyeimbang beban, dll. Anda dikonfigurasi dengan benar untuk menyetel Content-Security-Policy header

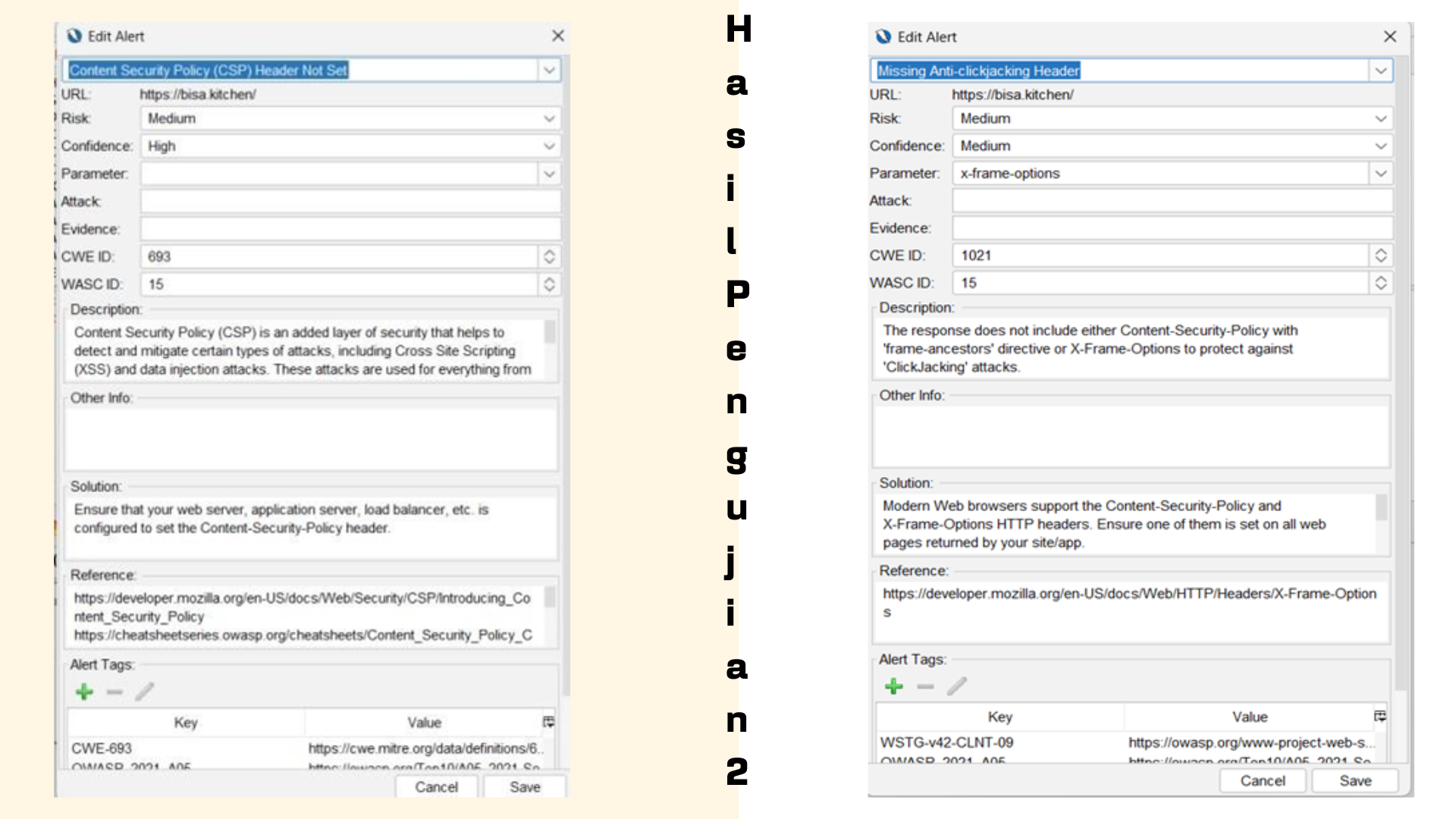

3. Content Security Policy (CSP) Header Not Set Solusi : Pastikan server web, server aplikasi, penyeimbang beban, dll. Anda dikonfigurasi dengan benar untuk menyetel Content-Security-Policy header

4. Cross-Domain Misconfiguration Info : Kesalahan konfigurasi CORS di server web mengizinkan permintaan baca lintas domain dari domain pihak ketiga yang sewenang-wenang, menggunakan API yang tidak diautentikasi pada domain ini. Namun, penerapan browser web tidak mengizinkan pihak ketiga yang sewenang-wenang membaca respons dari API yang diautentikasi. Hal ini agak mengurangi risikonya. Kesalahan konfigurasi ini dapat digunakan oleh penyerang untuk mengakses data yang tersedia tanpa autentikasi, namun menggunakan bentuk keamanan lain, seperti white list alamat IP.

Solution : Pastikan bahwa data sensitif tidak tersedia dengan cara yang tidak diautentikasi (misalnya menggunakan daftar putih alamat IP). Konfigurasikan header HTTP "Access-Control-Allow-Origin" ke kumpulan domain yang lebih ketat, atau hapus seluruh header CORS, untuk memungkinkan browser web menerapkan Kebijakan Asal yang Sama (SOP) dengan cara yang lebih ketat.

5. Missing Anti-clickjacking Header

Solution : Browser Web modern mendukung header HTTP Content-Security-Policy dan X-Frame-Options. Pastikan salah satunya disetel di semua halaman web yang ditampilkan oleh situs/aplikasi Anda. Jika Anda mengharapkan halaman dibingkai hanya oleh halaman di server Anda (misalnya, itu bagian dari FRAMESET) maka Anda sebaiknya menggunakan SAMEORIGIN, sebaliknya jika Anda tidak pernah mengharapkan halaman dibingkai, Anda harus menggunakan DENY. Alternatifnya, pertimbangkan untuk menerapkan arahan "frame-ancestor" Kebijakan Keamanan Konten.

6. Cross-Domain JavaScript Source File Inclusion

Solution : Pastikan file sumber JavaScript dimuat hanya dari sumber tepercaya, dan sumber tersebut tidak dapat dikontrol oleh pengguna akhir aplikasi

7. Server Leaks Information via “X-Powered-By” HTTP Response Header Field(s)

Solution : Pastikan server web, server aplikasi, penyeimbang beban, dll. Anda dikonfigurasi untuk menyembunyikan header "X-Powered-By".

8. X-Content Type Options Header Missing

Info : Masalah ini masih berlaku untuk halaman tipe kesalahan (401, 403, 500, dll.) karena halaman tersebut sering kali masih terpengaruh oleh masalah injeksi, dalam hal ini masih ada kekhawatiran browser akan mengendus halaman dari tipe konten sebenarnya. Pada ambang batas "Tinggi" aturan pemindaian ini tidak akan memperingatkan respons kesalahan klien atau server.

Solution : Pastikan aplikasi/server web menyetel header Tipe Konten dengan tepat, dan menyetel header X-Content-Type-Options ke 'nosniff' untuk semua halaman web. Jika memungkinkan, pastikan bahwa pengguna akhir menggunakan browser web yang sesuai standar dan modern yang tidak melakukan sniffing MIME sama sekali, atau yang dapat diarahkan oleh aplikasi web/server web untuk tidak melakukan sniffing MIME.

9. Information Disclosure - Suspicious Comments Info : Pola berikut digunakan: USER dan terdeteksi pada elemen yang dimulai dengan: " manifest.json menyediakan metadata yang digunakan saat aplikasi web Anda diinstal di a perangkat seluler atau desktop pengguna. Lihat h", lihat kolom bukti untuk komentar/cuplikan yang mencurigakan Solution : Hapus semua komentar yang memberikan informasi yang dapat membantu penyerang dan memperbaiki masalah mendasar yang mereka rujuk.

10. Modern Web Application

Info : Tidak ada tautan yang ditemukan selama masih ada skrip, yang merupakan indikasi bahwa ini adalah aplikasi web modern.

Hasil Pengujian

Informasi Course Terkait

Kategori: Cyber SecurityCourse: Cyber Security SIB Batch 6