Penetration Test WEB DVWA

Nur Fitri Lukitania

Summary

DVWA adalah singkatan dari Damn Vulnerable Web Application, sebuah aplikasi web yang sengaja dirancang dengan kelemahan keamanan yang dapat digunakan untuk tujuan pendidikan, pelatihan, dan pengujian keamanan. Aplikasi ini membantu para profesional keamanan dan pengembang web untuk belajar tentang berbagai kerentanan keamanan seperti SQL injection, cross-site scripting (XSS), dan brute force, serta bagaimana cara melindungi aplikasi web dari serangan-serangan tersebut.

Description

Tools Yang Digunakan

Damn Vulnerable Web App (DVWA)

XAMPP

Brup Suite

Google Chrome

Penetration Test Serangan Brute Force

Langkah Langkah

Sebelum memulai, pastikan Anda telah mengunduh Burp Suite versi Community Edition. Selanjutnya, konfigurasikan proxy pada peramban Anda seperti yang ditunjukkan di bawah ini agar dapat melakukan intersep ke dalam peramban.

Mulailah dengan membuka Burp Suite Community Edition Anda, lalu klik "Next" tanpa memasukkan informasi apa pun.

Kemudian, langsung klik “Start Burp”

Selanjutnya, pilih opsi proxy, lalu tekan tombol "open browser". Di jendela peramban yang muncul, masukkan localhost/dvwa.

Login menggunakan username dan password yang sesuai.

Pilih tab “DWA Security” dan kemudian ubah security level menjadi medium.

Selanjutnya, kembali ke tab DVWA dan pilih opsi Brute Force. Setelah itu, masukkan secara acak kombinasi username dan password. Penting untuk tidak segera meng klik tombol login.

Buka kembali Burp Suite dan aktifkan fitur intercept.

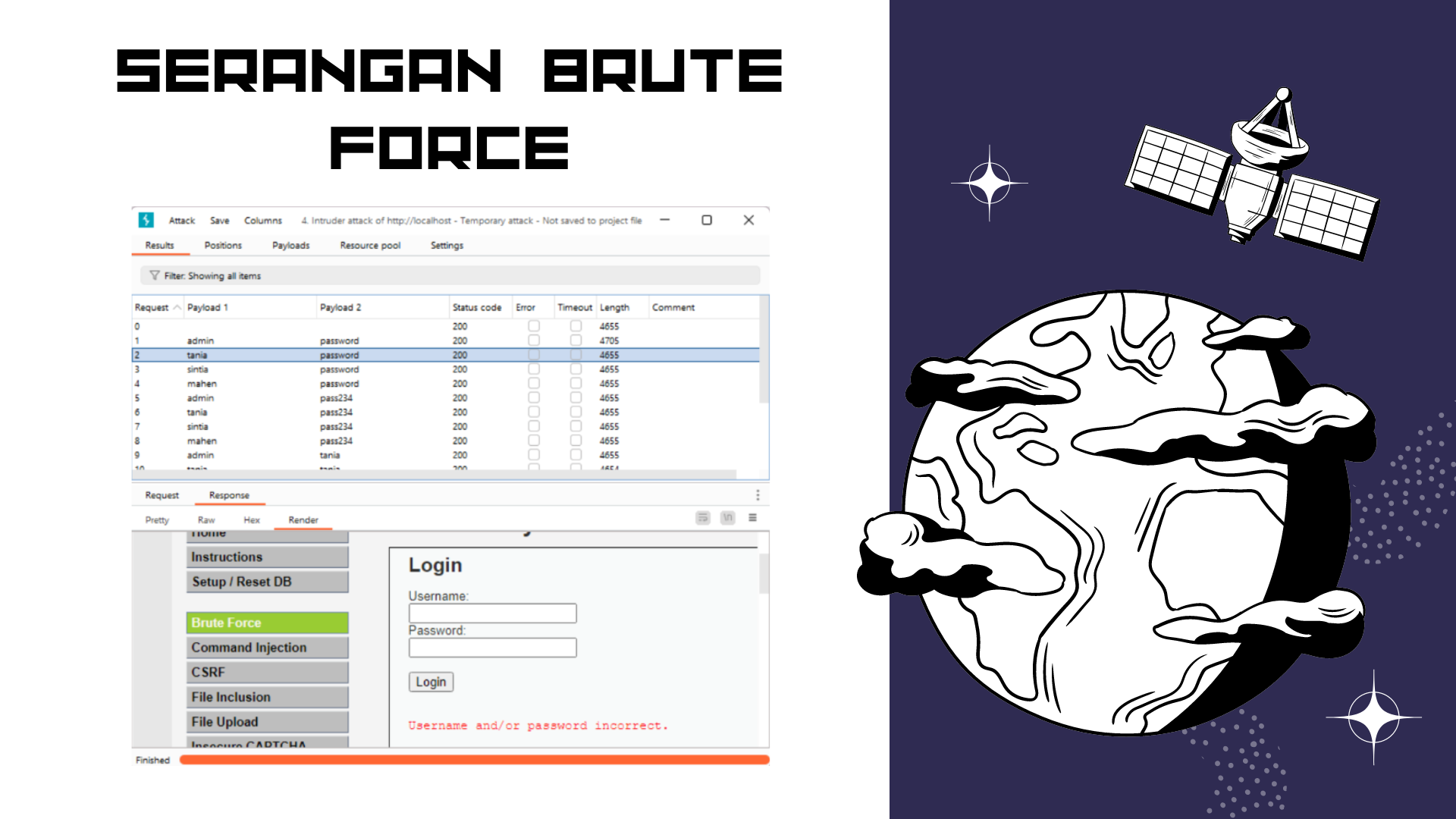

Setelah mengaktifkan intercept, tekan tombol login di tab DVWA. Selanjutnya, buka Burp Suite. Di dalam Burp Suite, terdapat kode yang perlu diperhatikan, klik kanan dan pilih opsi "send to intruder".

Di Burp Suite, seleksi teks pada baris teratas yang berisi informasi admin, password, dan login, lalu tekan tombol "add".

Kemudian ubah Attack Type menjadi CLuster Bomb.

Kemudian, navigasikan ke tab layout dan beralih ke tab position. Di tab ini, lengkapi informasi pada deretan tombol "add" pada opsi "Payload Option [Simple List]". Masukkan beberapa data username, dan pastikan untuk menyertakan satu username yang valid.

Setelah selesai, ubah Payload Set menjadi 2. Di opsi Payload, masukkan informasi password dan tambahkan data tersebut. Sertakan beberapa data, termasuk satu yang merupakan password yang valid. Setelah itu, klik tombol Start Attack.

Jika kita mengklik pada password dan username yang tidak valid atau salah, maka sistem akan menghasilkan output sebagai berikut.

Jika kita mengklik pada password dan username yang valid atau benar, maka sistem akan menghasilkan output sebagai berikut.

Analisis

Jika kita perhatikan source code di atas, terdapat penemuan bahwa dalam kasus kegagalan upaya login, sistem akan memberlakukan jeda selama 2 detik sebelum memungkinkan pengguna untuk memasukkan kembali username dan password. Situasi ini memberikan peluang bagi penyerang atau peretas untuk melancarkan serangan bruteforce. Meskipun demikian, tindakan keamanan dapat diambil untuk mengatasi risiko tersebut. Contohnya, dengan mengimplementasikan sistem yang membatasi waktu login lebih lama ketika pengguna salah memasukkan kata sandi, mendeteksi aktivitas brute force untuk otomatis memblokir akses, dan menambahkan validasi robot seperti CAPTCHA baik dalam bentuk teks maupun gambar.

Penetration Test Serangan Command Execution

Langkah langkahnya

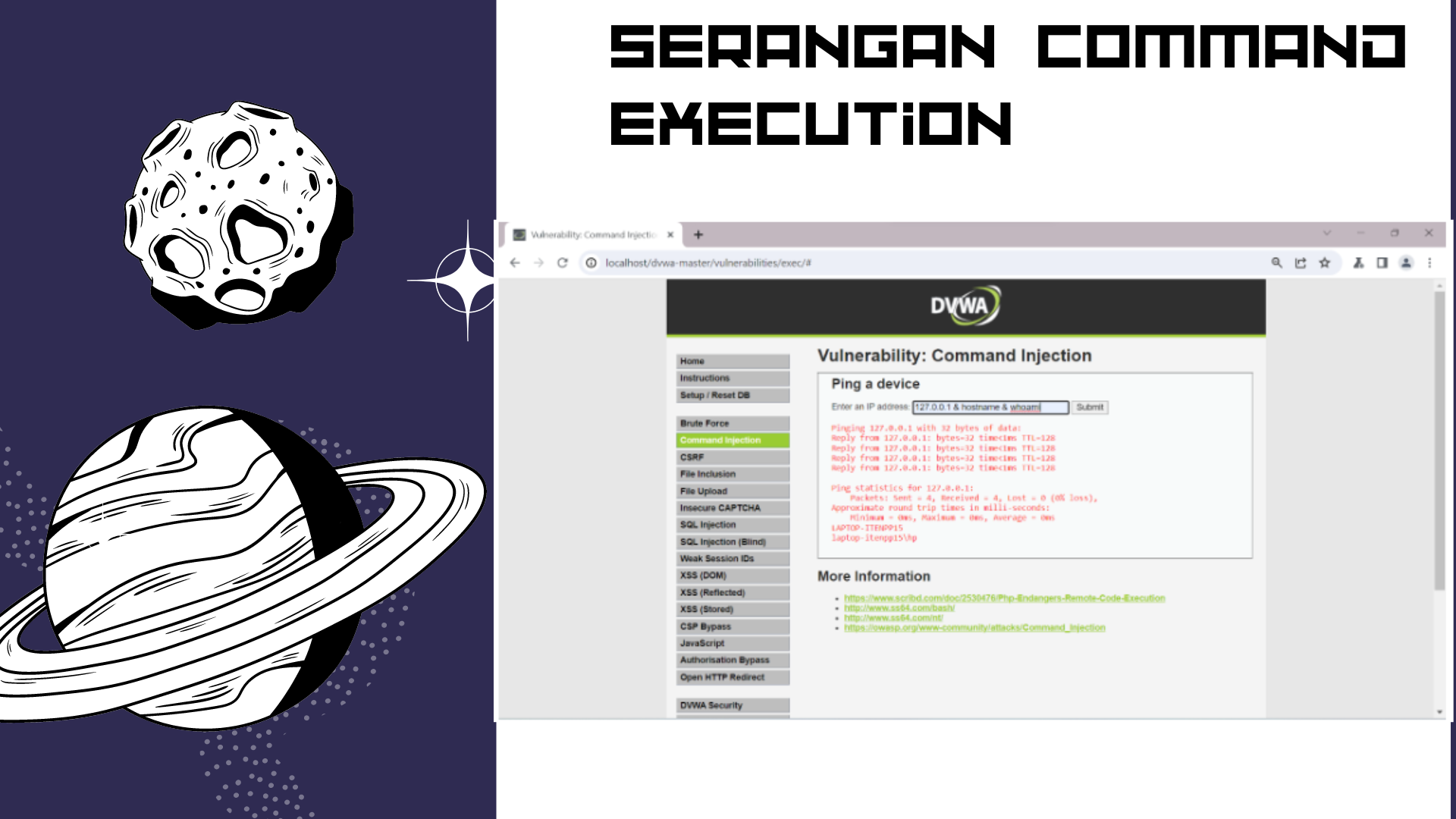

Langkah pertama untuk melakukan Command Injection, dengan memasukkan IP address dari localhost “127.0.0.1”

Setelah itu dapat menggunakan perintah “127.0.0.1 && dir” dan didapat output dengan perintah “Bad Parameter” artinya simbol “&&” memang benar diblok oleh sistem.

Selanjutnya dengan memasukkan perintah “127.0.0.1 | dir” dan dapat hasil dimana output berupa direktori dari sistem

Perintah selanjutnya yang bisa dicoba yaitu “127.0.0.1 | type.index php” dan didapat output source code dari index.php sistem tersebut.

Jika menggunakan perintah “127.0.0.1 & dir” maka didapat output berupa hasil ping dari ip tersebut serta isi dari direktori sistem.

Terakhir uji coba menggunakan perintah “127.0.0.1 & hostname & whoami” maka akan menampilkan nama host dan user yang mengirim perintah tersebut.

Analisis :

Setelah menganalisis beberapa serangan yang telah dilaporkan, ditemukan bahwa sistem keamanan yang ada tidak dapat mendeteksi penggunaan operator "&" dan "|" . Situasi ini sesuai dengan kode sumber sistem yang memiliki tingkat keamanan medium. Untuk menghindari serangan Command Injection, beberapa langkah yang dapat diambil termasuk menghindari penggunaan perintah exec secara langsung, membatasi perintah yang dapat digunakan oleh pengguna, dan meningkatkan filtrasi terhadap simbol-simbol operator seperti "&" dan "|".

Informasi Course Terkait

Kategori: Cyber SecurityCourse: Cyber Security SIB Batch 6